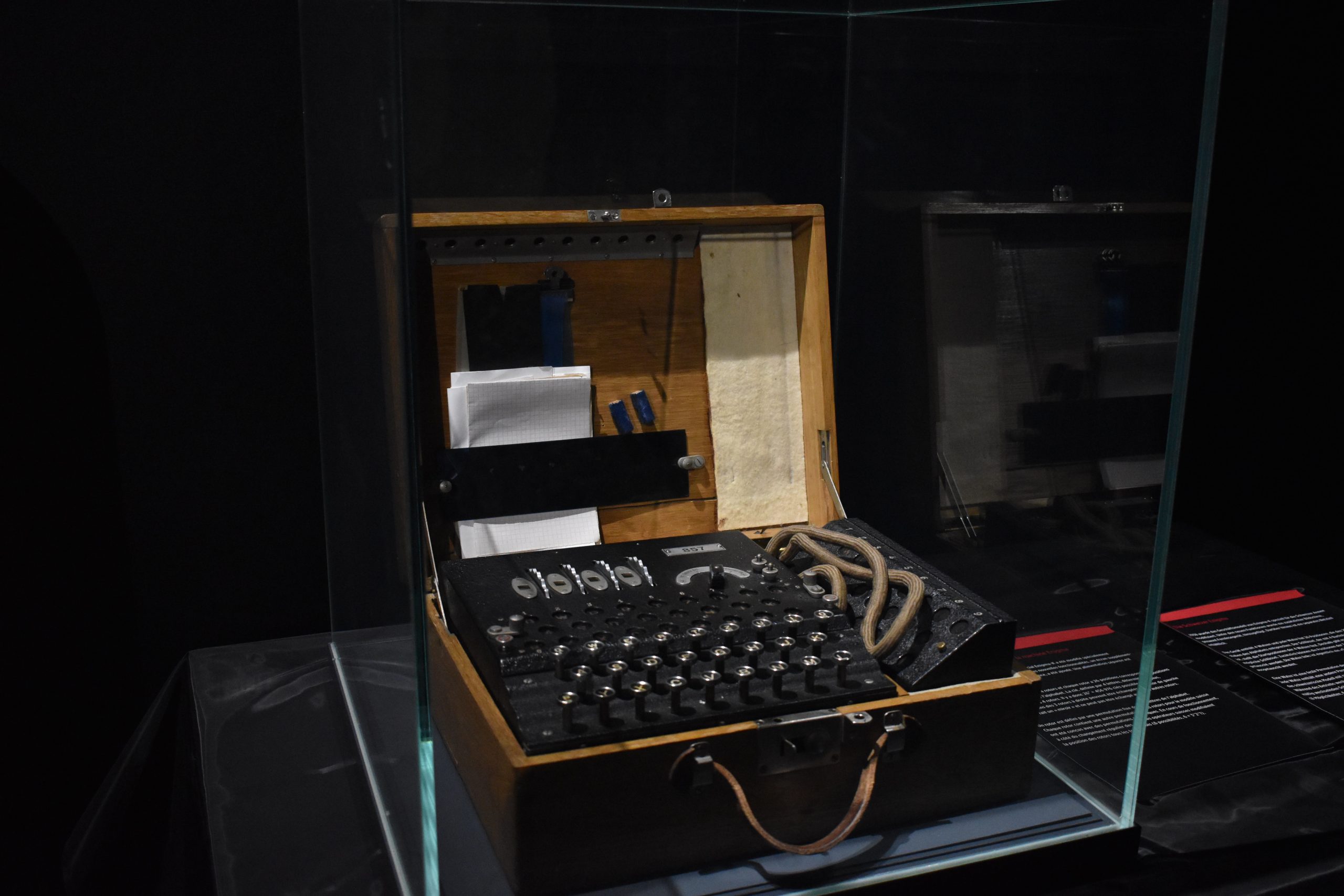

Kryptografia w IT

3.690,00 zł brutto

Szkolenie przybliża tematykę problemów i narzędzi kryptograficznych stosowanych w szeroko rozumianym IT. Podczas zajęć poruszone zostają zagadnienia ogólne i bardziej szczegółowe, zarówno z punktu widzenia bezpieczeństwa i prywatności użytkowników końcowych systemów, jak i ich administratorów. Przedstawione zostaną zagadnienia dotyczące wprowadzania mechanizmów bezpieczeństwa (budowa urzędów certyfikacji w oparciu o OpenSSL), jak i prób ataków na zabezpieczenia, w tym zaszyfrowane dane lub systemy zabezpieczone hasłem (np. narzędziem hashcat).

Najważniejsze informacje

Czas trwania szkolenia

24 godziny

Szkolenie będzie realizowane w formie stacjonarnej w grupach maksymalnie 15-osobowych

Miejsce szkolenia

Kraków (szkolenie stacjonarne),

w siedzibie klienta lub innym wskazanym mieście (dla grup zorganizowanych)

lub zdalnie (na życzenie grupy)

Termin zajęć

Trzy dni robocze, w godzinach: 9:00-16:00

Termin rozpoczęcia

na zamówienie

Dla kogo jest ten kurs?

Kurs jest dla Ciebie, jeśli:

- Chcesz podnieść swoje kompetencje w zakresie cyberbezpieczeństwa

- Chcesz zrozumieć, jak działają współcześnie wykorzystywane algorytmy szyfrujące i systemy zabezpieczeń (WPA/WPA2, HTTPS, sieci VPN itp.)

- Chcesz lepiej zrozumieć zagrożenia i ataki wykorzystujące podatności w mechanizmach kryptograficznych

- Chcesz zrozumieć systemy podpisów cyfrowych i infrastruktury klucza publicznego (PKI)

Co daje to szkolenie?

Kurs przygotuje Cię do pracy z systemami zabezpieczeń, szyfrowania i zapewniania integralności, stosowanymi we współczesnych rozwiązaniach IT. Pomaga zrozumieć zarówno działanie mechanizmów bezpieczeństwa, jak i ataki na nie realizowane.

Penetration

Tester

Przeprowadzisz testy bezpieczeństwa narzędzi kryptograficznych, korzystając z rzeczywistych metod ataków.

Security

Engineer

Będziesz zajmował się bezpieczeństwem systemów, oprogramowania i rozwoju oprogramowania. Możesz brać udział przy projektowaniu nowych systemów i aspektów bezpieczeństwa w nich, uwzględniając w szczególności systemy szyfrowania, podpisów cyfrowych i infrastruktury klucza publicznego (PKI).

Network Security

Administrator

Możesz zarządzać systemami bezpieczeństwa wykorzystującymi mechanizmy kryptograficzne, jak serwery proxy, koncentratory VPN, bramki SSL/TLS i urzędy certyfikacji (CA).

Dlaczego

ten kurs?

Szkolenie jest prowadzone przez praktyków obszaru cyberbezpieczeństwa, ale także osoby z doświadczeniem dydaktycznym i szkoleniowym, które wiedzą, jak skutecznie przekazywać wiedzę. Dodatkowo, zajęcia odbywać się będą w grupach do 15 osób – pozwoli to na zindywidualizowane podejście do każdego uczestnika i bieżące wyjaśnianie materiału.

Dysponujemy zmodernizowanym i dobrze wyposażonym laboratorium do zajęć, które umożliwia pracę na rzeczywistej infrastrukturze sieciowej i wydajnych stanowiskach komputerowych dla uczestników. Stanowiska są przygotowane do wykonywania ćwiczeń. Nie będziesz musiał poświęcać czasu na rozwiązywanie problemów z oprogramowaniem, jak podczas wielu zdalnych szkoleń. Możesz także pracować na własnym komputerze, jeśli będziesz w stanie uruchomić tam maszyny wirtualne do zajęć (preferowany system wirtualizacji to VirtualBox w wersji 6 lub wyższej).

Stacjonarna formuła zajęć pozwala na lepszy kontakt z prowadzącym zajęcia i innymi uczestnikami. Możesz od razu skonsultować swoje wątpliwości, a także wymieniać się doświadczeniami z innymi kursantami.

Dla grup zorganizowanych szkolenie można zorganizować także zdalnie lub w siedzibie klienta - w sprawie szczegółów zapraszamy do kontaktu.

Program szkolenia

Podczas szkolenia omówione zostaną, między innymi:

Kryptologia – wstęp

- Zapoznasz się z podstawowymi pojęciami kryptografii i kryptoanalizy

- Poznasz rodzaje i przykłady algorytmów kryptograficznych (w tym RC4, DES, 3DES, AES i RSA)

Integralność komunikacji

- Dowiesz się, czym są funkcje skrótu i sumy kontrolne

- Nauczysz się zapewniać integralność komunikacji

- Poznasz metody bezpiecznego przechowywania haseł

- Zapoznasz się z historiami i szczegółami technicznymi największych wycieków haseł i metodami, które mogłyby im zapobiec

Podpisy cyfrowe i PKI

- Poznasz zasady budowy, rodzaje i zastosowanie podpisów cyfrowych

- Zapoznasz się z infrastrukturą klucza publicznego (PKI)

- Przećwiczysz w praktyce wdrożenie PKI z użyciem OpenSSL

- Poznasz i zrozumiesz formaty i standardy podpisów elektronicznych – w tym m.in. PAdES, XAdES, rozporządzenie eIDAS

Praktyczne zastosowania i problemy bezpieczeństwa

- Dowiesz się, jak działa bezpieczna komunikacja serwerem HTTP z wykorzystaniem protokołu SSL/TLS

- Poznasz przykłady ataków na SSL/TLS

- Dowiesz się, jak zabezpieczyć sieci bezprzewodowe z wykorzystaniem WPA/WPA2/WPA3

- Poznasz technologie VPN – wirtualnych sieci prywatnych i dowiesz się więcej na temat bezpieczeństwa zdalnego dostępu

- Zapoznasz się z zagadnieniami dot. bezpieczeństwa i szyfrowania poczty elektronicznej

- Dowiesz się, czym są ataki MitM i jak im przeciwdziałać

Ataki na hasła

Dowiesz się, jak wykorzystać przydatne narzędzia:

- Łamanie haseł web – bruteforce on-line i hashe off-line (hydra, burp)

- Łamanie haseł do archiwów ZIP, RAR i innych (hashcat, JTR)

- Łamanie hashy haseł WiFi – WPA (hashcat, aircrack-ng, cowpatty)

- Zdobywanie i łamanie hashy haseł Windows (meterpreter, mimikatz, hashcat)

- Zdobywanie i łamanie hashy haseł Linux (meterpreter, hashcat)

To za ile?

Cena całego kursu to 3 000 zł netto + 23% VAT (3 690 zł brutto). W tej cenie otrzymasz dostęp do 24 godzin stacjonarnych zajęć, materiałów szkoleniowych udostępnianych przez platformę e-learningową oraz dostęp do instruktorów i konsultacje poza zajęciami.

24 godziny zajęć stacjonarnych

dostęp do materiałów szkoleniowych

konsultacje

z instruktorami

możliwość otrzymania faktury

Kto prowadzi szkolenie?

Kursy i szkolenia w Minas prowadzone są przez doświadczonych specjalistów z bogatym doświadczeniem - zarówno praktycznym, jak i dydaktycznym. Dzięki temu przekazujemy najbardziej aktualną, profesjonalną wiedzę w ciekawy sposób, a podczas zajęć często odnosimy się do praktycznych przykładów rozwiązań.

Dawid Suder

Konsultant ds. cyberbezpieczeństwa, pracownik Centrum Bezpieczeństwa Informacji AGH

Członek GIAC Advisory Board

-

- Dotychczas przeprowadził ponad dwieście szkoleń dotyczących bezpieczeństwa informatycznego i sieci komputerowych

- Dysponuje bogatym doświadczeniem w zakresie testów penetracyjnych, bezpieczeństwa sieci bezprzewodowych, kryptografii, zarządzania bezpieczeństwem i reagowania na incydenty

- Posiada doświadczenie w projektowaniu architektury bezpieczeństwa organizacji oraz wdrażaniu systemów PKI oraz szyfrowania urządzeń komputerowych i nośników danych

- Posiada certyfikaty Certified Information Systems Security Professional (CISSP), GIAC Certified Incident Handler (GCIH), GIAC Assessing and Auditing Wireless Networks (GAWN), Offensive Security Wireless Professional (OSWP) oraz Cisco Certified Design Professional (CCDP)